※ 작년 말 ~ 올해 초에 작성한 라이트업으로 사이트 개편 전의 문제가 섞여있습니다. ※

풀이 1.

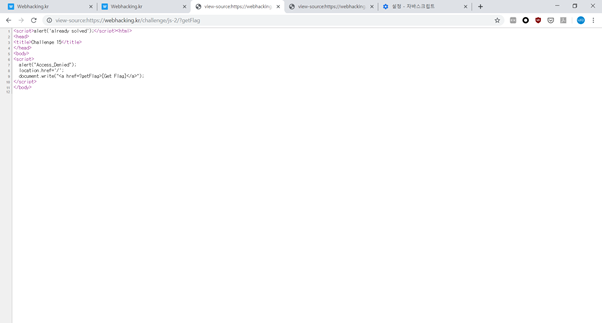

admin을 입력하면 ‘you are not admin’이라고 뜨고, 그 외의 문자를 입력하면 정상적으로 로그인이 된다. 따라서 admin이라는 값을 우회해야 한다.

입력 창에는 최대 5글자만 입력이 가능하므로 주소창을 통해서 직접 값을 전달한다. ?id=admin으로 입력을 하되, admin 사이에 ‘%09’로 공백을 주어 입력하면 문제가 풀린다.

풀이 2.

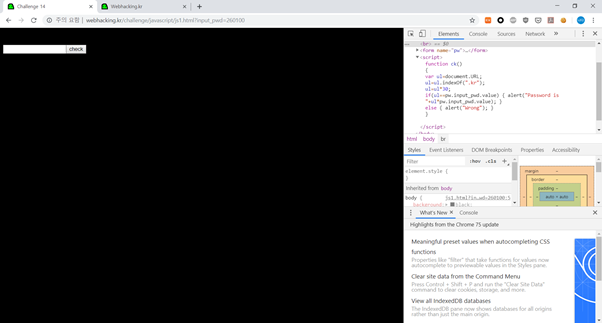

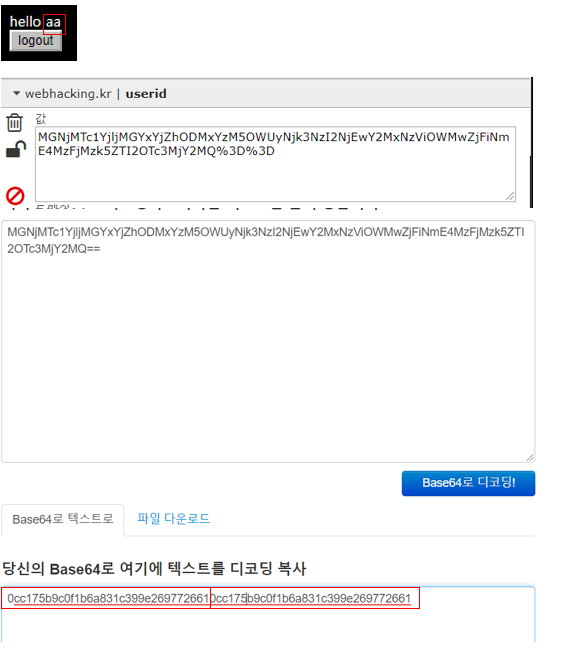

a를 입력했을 때와 aa를 입력했을 때의 base 64 값과 쿠키 값이다. 이를 살펴보면 입력 값의 한 알파벳 마다의 base 64 값이 쿠키의 값으로 들어가는 것을 확인할 수 있다.

따라서 admin을 구성하는 알파벳의 base 64 값을 구하여 모두 합쳐준다.

그 다음 그 값을 base 64로 돌려준다. 이 결과가 쿠키 값이 된다.

'CTF > 웹 해킹' 카테고리의 다른 글

| webhacking.kr challenge 23 (0) | 2020.06.27 |

|---|---|

| webhacking.kr challenge 20 (0) | 2020.06.26 |

| webhacking.kr challenge 18 (0) | 2020.06.26 |

| webhacking.kr challenge 17 (0) | 2020.06.26 |

| webhacking.kr challenge 16 (0) | 2020.06.26 |