※ 작년 말 ~ 올해 초에 작성한 라이트업으로 사이트 개편 전의 문제가 섞여있습니다. ※

문제에 들어가면 debug me라고 뜨고는 검은 창만 뜬다.

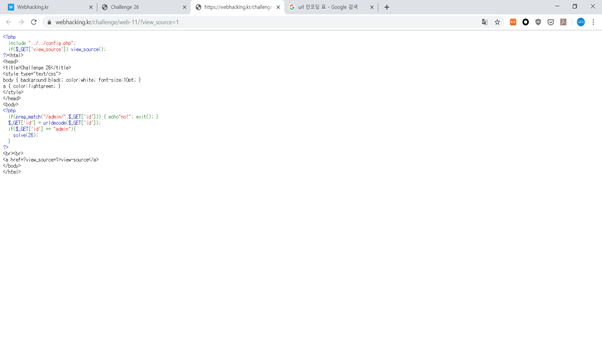

소스 보기를 해보면 난독화 된 소스 코드가 보인다.

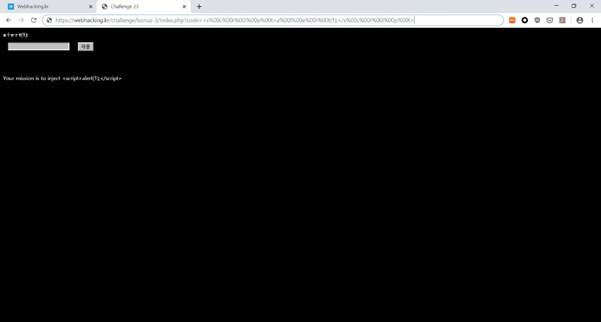

처음 들어갔을 때 alert가 되므로 alert를 검색해보았다. alert(b('0x1e','14cN'))라는 코드를 확인할 수 있다.

콘솔 창에 입력해보면 접속했을 때와 동일하게 debug me가 뜨는 것을 확인할 수 있다. alert가 else에 있으므로 그 앞의 if 부분을 살펴보았다.

소스 코드를 정리해보면 다음과 같다.

참일 경우에 있는 b('0x1c','4c%d')와 b('0x1d','llaF')가 무슨 뜻인지 궁금해서 alert로 띄워보았다. href와 ./?Passw0RRdd=1를 의미했다. 즉, 코드를 정리해보면 location[href]= ./?Passw0RRdd=1가 되는 것이다.

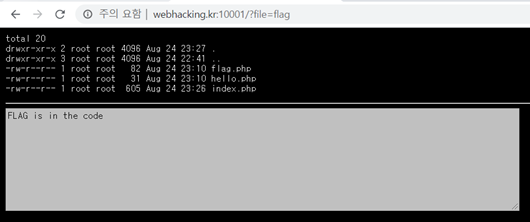

주소 뒤에 /?Passw0RRdd=1를 붙여서 들어가니 문제가 풀렸다.

'CTF > 웹 해킹' 카테고리의 다른 글

| webhacking.kr challenge 36 (0) | 2020.06.27 |

|---|---|

| webhacking.kr challenge 35 (0) | 2020.06.27 |

| webhacking.kr challenge 32 (0) | 2020.06.27 |

| webhacking.kr challenge 27 (0) | 2020.06.27 |

| webhacking.kr challenge 26 (0) | 2020.06.27 |