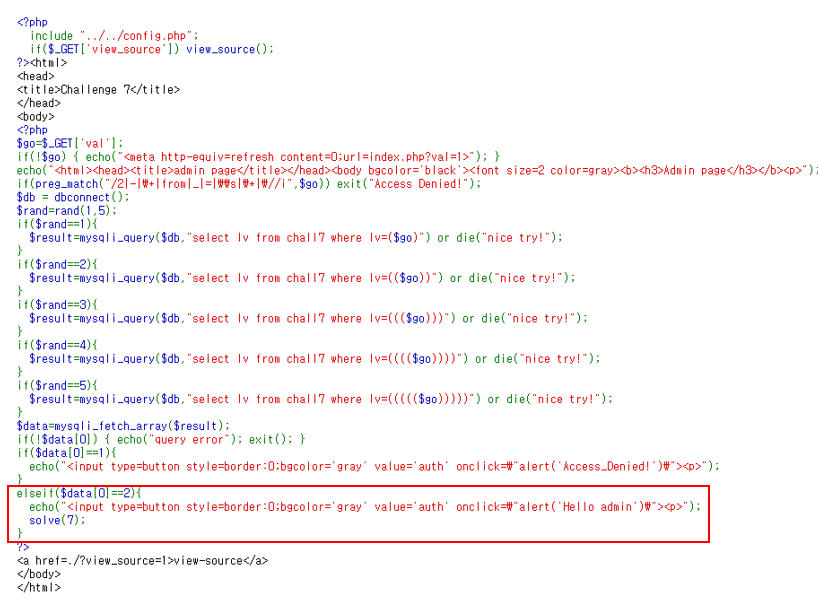

※ 작년 말 ~ 올해 초에 작성한 라이트업으로 사이트 개편 전의 문제가 섞여있습니다. ※

this.style.left가 1600px이 되면 문제가 풀린다. 1을 1599로 바꾼 후 클릭한다.

'CTF > 웹 해킹' 카테고리의 다른 글

| webhacking.kr challenge 12 (0) | 2020.06.26 |

|---|---|

| webhacking.kr challenge 11 (0) | 2020.06.26 |

| webhacking.kr challenge 8 (0) | 2020.06.26 |

| webhacking.kr challenge 7 (0) | 2020.06.26 |

| webhacking.kr challenge 6 (0) | 2020.06.26 |