※ 작년 말 ~ 올해 초에 작성한 라이트업으로 사이트 개편 전의 문제가 섞여있습니다. ※

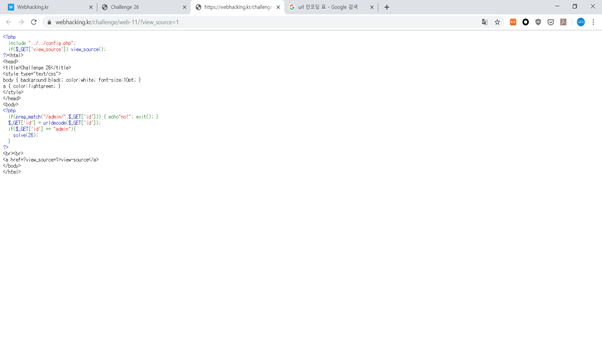

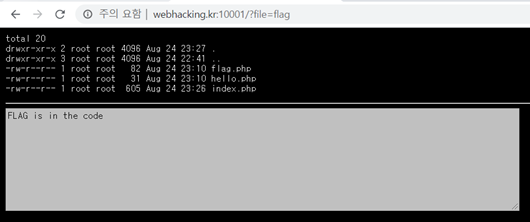

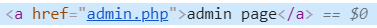

주석 처리된 a href를 해제하면 admin page 링크가 나타난다. 이동해보면 log viewe과 ‘You must logged ad “admin”’이라는 문장이 보인다.

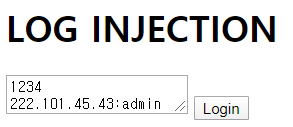

“admin”이라 입력하면 제대로 동작하지 않는다. 이는 CR-LF injection을 이용하여 풀 수 있다.

Input을 textarea로 바꾼 후 줄바꿈과 ip:admin이라고 입력하면 문제가 풀린다.

'CTF > 웹 해킹' 카테고리의 다른 글

| webhacking.kr challenge 41 (0) | 2020.06.27 |

|---|---|

| webhacking.kr challenge 39 (0) | 2020.06.27 |

| webhacking.kr challenge 36 (0) | 2020.06.27 |

| webhacking.kr challenge 35 (0) | 2020.06.27 |

| webhacking.kr challenge 34 (0) | 2020.06.27 |