※ 작년 말 ~ 올해 초에 작성한 라이트업으로 사이트 개편 전의 문제가 섞여있습니다. ※

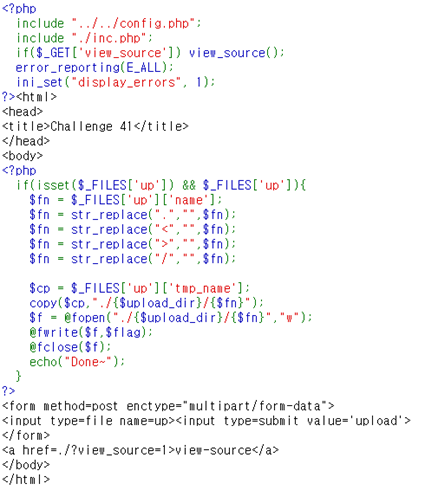

255보다 큰 길이의 file 이름을 가지게 되면 copy 함수에서 에러가 나고, 에러 메시지를 통해서 {$upload_dir}이 출력된다. 그 이후에 정상적인 파일을 업로드하고, 업로드 파일을 들어가보면 FLAG가 나온다.

'CTF > 웹 해킹' 카테고리의 다른 글

| webhacking.kr challenge 43 (0) | 2020.06.27 |

|---|---|

| webhacking.kr challenge 42 (0) | 2020.06.27 |

| webhacking.kr challenge 39 (0) | 2020.06.27 |

| webhacking.kr challenge 38 (0) | 2020.06.27 |

| webhacking.kr challenge 36 (0) | 2020.06.27 |