※ 작년에 작성한 라이트업입니다. ※

Basic RCE L12

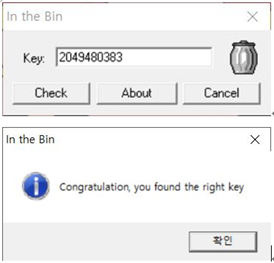

Key를 구한 후 입력하게 되면 성공메시지를 볼 수 있다

이때 성공메시지 대신 Key 값이 MessageBox에 출력 되도록 하려면 파일을 HexEdit로 오픈 한 다음 0x???? ~ 0x???? 영역에 Key 값을 overwrite 하면 된다.

문제 : Key값과 + 주소영역을 찾으시오

Ex) 7777777????????

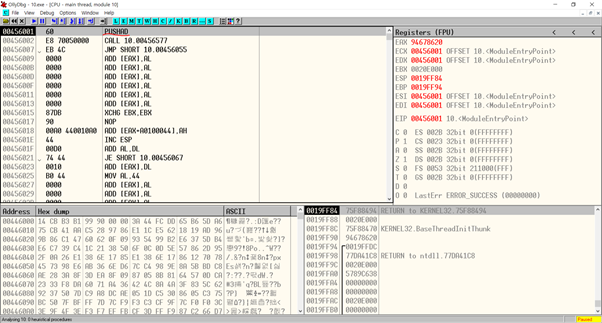

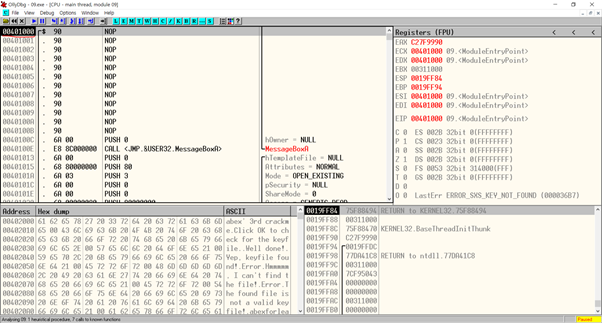

1. 성공 메시지를 출력하는 부분을 살펴보면 그 위에 7A2896BF와 EAX의 값을 비교하여 일치하지 않으면 성공 메시지를 건너뛰는 부분이 있다.

2. 7A2896BF를 2진수로 변환하면 2049480383이 된다.

3. 파일을 HxD로 연 후 성공 메시지 부분을 확인한다. password는 총 10글자이므로 null 포함 11글자를 수정해야한다. 즉 주소영역은 0D3B~0D45가 된다.

'CTF > 리버싱' 카테고리의 다른 글

| CodeEngn(코드엔진) basic 14 (0) | 2020.06.25 |

|---|---|

| CodeEngn(코드엔진) basic 13 (0) | 2020.06.25 |

| CodeEngn(코드엔진) basic 11 (0) | 2020.06.25 |

| CodeEngn(코드엔진) basic 10 (0) | 2020.06.25 |

| CodeEngn(코드엔진) basic 09 (0) | 2020.06.25 |