※ 작년 말 ~ 올해 초에 작성한 라이트업으로 사이트 개편 전의 문제가 섞여있습니다. ※

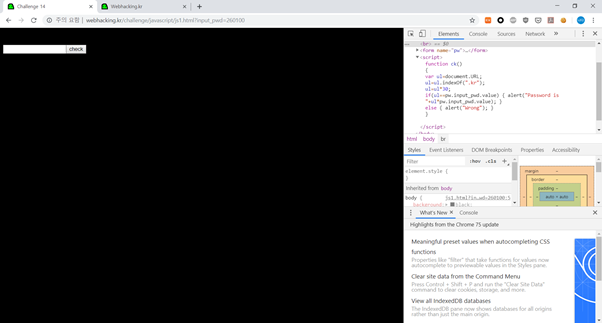

14번 문제에 들어가서 텍스트 창에 아무 값이나 입력하고 check를 누르면 wrong이라는 알림이 뜬다. 소스코드를 열어서 자바 스크립트 부분을 확인하면 ck 함수가 있다.

function ck()

{

var ul=document.URL;

ul=ul.indexOf(".kr");

ul=ul*30;

if(ul==pw.input_pwd.value) { alert("Password is "+ul*pw.input_pwd.value); }

else { alert("Wrong"); }

}

함수를 보면 var ul=document.URL, ul=ul.indexOf(".kr"), ul=ul*30 이라는 부분이 있다. 옆의 Console을 눌러서 ul*30의 값을 구해준다.

결과를 확인해보면 ul.indexOf(“.kr”)의 값은 17, 그리고 최종 패스워드는 510가 나온다.

텍스트 창에 510을 입력하면 ‘password is 260100’라는 알림이 뜬다.

Auth로 가서 260100이라는 값을 입력하면 문제가 해결된다.

'CTF > 웹 해킹' 카테고리의 다른 글

| webhacking.kr challenge 16 (0) | 2020.06.26 |

|---|---|

| webhacking.kr challenge 15 (0) | 2020.06.26 |

| webhacking.kr challenge 12 (0) | 2020.06.26 |

| webhacking.kr challenge 11 (0) | 2020.06.26 |

| webhacking.kr challenge 10 (0) | 2020.06.26 |